5.6. BaaSサーバの設定¶

ここでは SAML 認証を行うための設定手順について説明します。

SAML 認証サーバ(IdP: Identity Provider) の設定はすでに完了しているものとします。

5.6.1. テナントの作成・変更¶

SAML 認証の利用有無はテナント毎に設定します。

テナント作成時に認証方式として「通常認証+SAML認証」を選択してください。 作成後に「通常認証」から「通常認証+SAML認証」に変更することも可能です。

5.6.2. IdPメタデータのインポート¶

SAML 認証サーバの IdP メタデータファイルを BaaS サーバへ登録します。

SAML 認証サーバの IdP メタデータファイルを取得¶

「IdP 側の設定」を参照して 各 SAML 認証サーバの IdP メタデータファイルを取得してください。

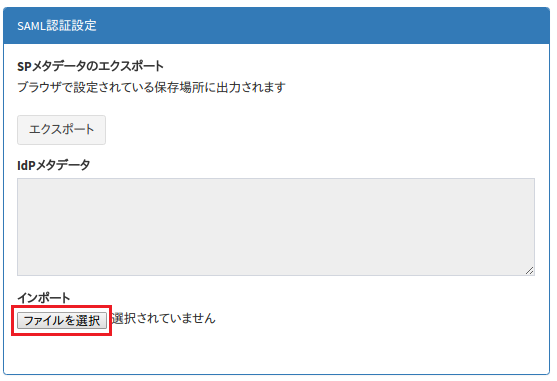

デベロッパコンソールで IdP メタデータファイルを登録¶

テナント編集画面の SAML 認証設定で、IdP メタデータファイルを選択して更新します。

再度テナント編集画面を開くことで、登録した IdP メタデータの内容を確認できます。

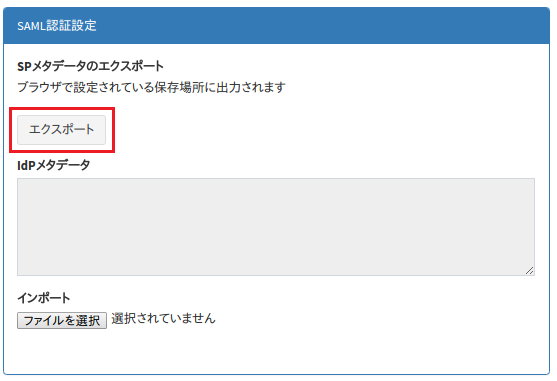

5.6.3. SPメタデータのエクスポート¶

BaaS サーバの SP メタデータファイルをエクスポートし、 SAML 認証サーバへ登録します。

SAML 認証サーバへの登録方法は 「IdP 側の設定」 を参照してください。

テナント編集画面の SAML 認証設定で、「エクスポート」ボタンを押してダウンロードします。

5.6.4. 許可するリダイレクト URI の設定¶

SAML 認証結果を受け取る URI を記載します。

これは、攻撃者が SAML 認証時にリダイレクト URI に不正な値を指定して、ワンタイムトークンが悪意のあるサイトに送信されること(Covert Redirect 攻撃)を防ぐために必要です。

SAML 認証時に本設定と異なるリダイレクト URI を指定した場合は、 SAML 認証が失敗します。

下記のように設定します。

カンマや改行区切りで、 URI を複数指定すること可能です。

また、 ローカルホスト (http://localhost:~) で受け取る場合は記載不要です。